–І–Є—Б—В–Є–Љ –≤–Є—А—Г—Б –љ–∞ —Б–∞–є—В–µ

[30/09/2015]

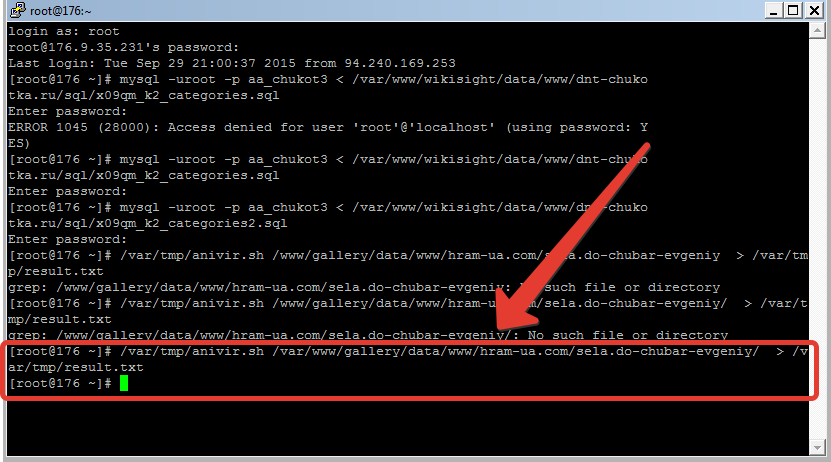

–Ф–ї—П —В–Њ–≥–Њ, —З—В–Њ–±—Л –њ–Њ–Є—Б–Ї–∞—В—М –≤–Є—А—Г—Б—Л –љ–∞ —Б–∞–є—В–µ –Ј–∞–њ—Г—Б–Ї–∞–µ–Љ:

/var/tmp/anivir.sh /—Й–Њ –њ–µ—А–µ–≤—Ц—А—П—В–Є > /var/tmp/result.txt

–Я–Њ–ї—Г—З–Є–Љ –≤ —Д–∞–є–ї–µ /var/tmp/result.txt —А–µ–Ј—Г–ї—М—В–∞—В –≤ —В–∞–Ї–Њ–Љ –≤–Є–і–µ:

Found file /var/www/gallery/data/www/sundao.com.ua/lib/smarty/plugins/function.html_select_date.php. Found file /var/www/gallery/data/www/sundao.com.ua/lib/smarty/plugins/function.config_load.php. Found file /var/www/gallery/data/www/sundao.com.ua/lib/smarty/plugins/function.fetch.php. Found file /var/www/gallery/data/www/sundao.com.ua/lib/smarty/plugins/modifier.regex_replace.php. Found file /var/www/gallery/data/www/sundao.com.ua/lib/smarty/plugins/modifier.replace.php. Found file /var/www/gallery/data/www/sundao.com.ua/lib/smarty/plugins/modifier.count_paragraphs.php. Found file /var/www/gallery/data/www/sundao.com.ua/lib/smarty/plugins/function.assign_debug_info.php.

–Э–∞–њ—А–Є–Љ–µ—А:

–Я–Њ—Б–Љ–Њ—В—А–Є–Љ —З—В–Њ –њ—А–µ–і—Б—В–∞–≤–ї—П–µ—В —Б–Њ–±–Њ–є —Б–Ї—А–Є–њ—В –њ–Њ–Є—Б–Ї–∞:

#!/bin/bash

#

# This script remove malware of PHP files.

#

# In this case it will remove some malicious code

# from all Wordpress PHP files that is at top of

# every PHP file.

#

# The string at the top of every file is:

#

# <?php if(!isset($GLOBALS["\x61\156\x75\156\x61"])) { $ua=strtolower($_SERVER["\x48\124\x54\120\x5f\125\x53\105\x52\137\x41\107\x45\116\x54"]); if ((! strstr($ua,"\x6d\163\x69\145")) and (! strstr($ua,"\x72\166\x3a\61\x31"))) $GLOBALS["\x61\156\x$

#

# This script tries to find the string inside $_SERVER

# of the above line at the top of the files to determine

# if the file is infected. If you run the script and

# nothing seems to be infected but you suspect and you

# want to be sure, just open any PHP of Wordpress and

# check if the malicious line code is present. If is

# present but the script did not detect, it is because

# the content inside $_SERVER may be diferent.

# In these cases, just replace in this script the string

# in the -e parameter of grep line with the content of

# $_SERVER found in your PHP (remember to escape

# the \ with \\\\) and run again this removal script.

#

#

# JavocSoft 2014

#

if [[ -z "$1" ]]; then

echo "Directory where to find is required."

else

grep -rnwl $1 --include \*.* -e "\\\\x48\\\\124\\\\x54\\\\120\\\\x5f\\\\125\\\\x53\\\\105\\\\x52\\\\137\\\\x41\\\\107\\\\x45\\\\116\\\\x54" | while read -r filename ; do

if [[ ! -z "$2" ]]; then

echo "Found file $filename. Cleaning..."

awk 'BEGIN {matches=0} matches < 1 && /1/ { sub(/^.*<?php/,"<?php");

matches++ } { print $0 }' $filename > $filename.purged

mv $filename $filename.bck

mv $filename.purged $filename

else

echo "Found file $filename."

fi

done

echo "Done."

Fi

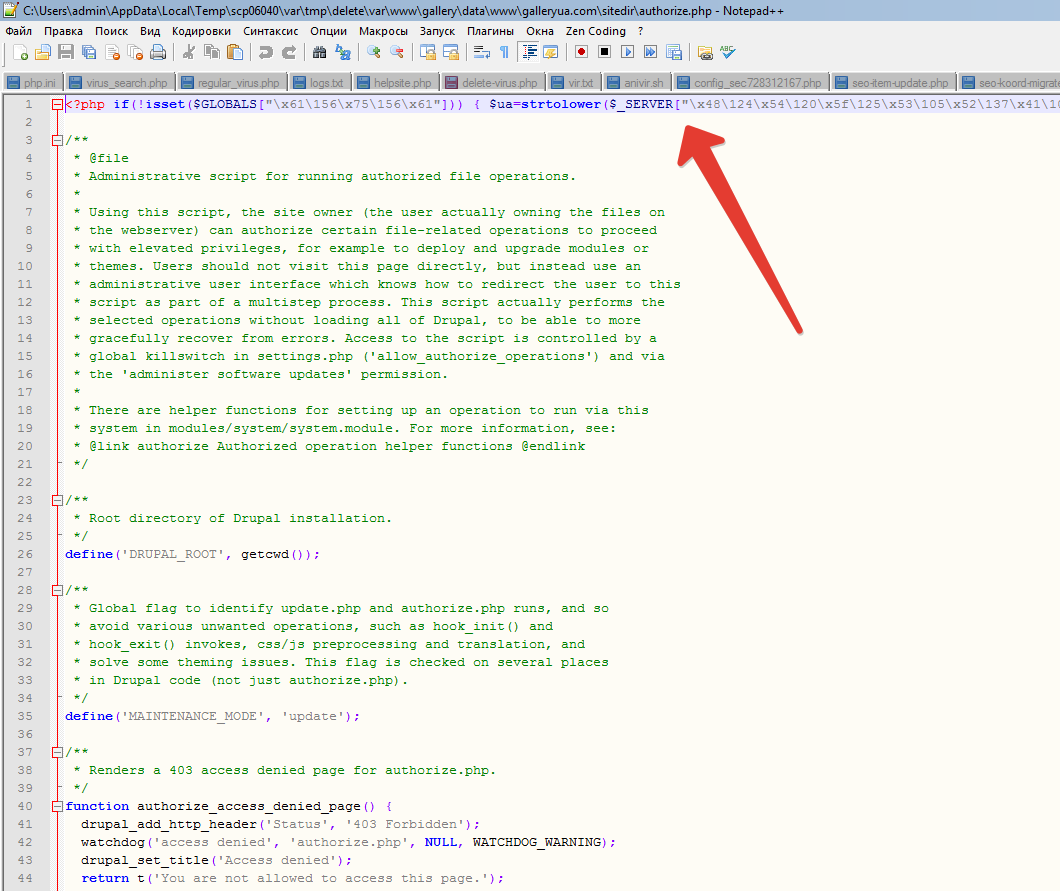

–°–∞–Љ –≤–Є—А—Г—Б –Ј–∞–њ–Є—Б—Л–≤–∞–µ—В —Б–µ–±—П –≤ —Б–∞–Љ—Л–є –≤–µ—А—Е php —Д–∞–є–ї–Њ–≤ –≤–Њ—В —В–∞–Ї:

–Э—Г–ґ–љ–Њ —Б–Њ–Ј–і–∞—В—М –∞–љ—В–Є–≤–Є—А—Г—Б, –Ї–Њ—В–Њ—А—Л–є –њ–Њ–Ј–≤–Њ–ї–Є—В –њ—А–Њ–є—В–Є—Б—М –њ–Њ –≤—Б–µ–Љ—Г —Б–њ–Є—Б–Ї—Г —Д–∞–є–ї–Њ–≤ —Б –≤–Є—А—Г—Б–Њ–Љ –Є –њ–Њ—З–Є—Б—В–Є—В—М –µ–≥–Њ. –Я—А–Є —Н—В–Њ–Љ –љ–∞ –≤—Б—П–Ї–Є–є –њ–Њ–ґ–∞—А–љ—Л–є –љ—Г–ґ–љ–Њ —Б–Њ–Ј–і–∞–≤–∞—В—М –Ї–Њ–њ–Є—О —Д–∞–є–ї–∞ –њ–µ—А–µ–і —З–Є—Б—В–Ї–Њ–є.

–†–∞–±–Њ—З–∞—П –њ–∞–њ–Ї–∞ –∞–љ—В–Є–≤–Є—А—Г—Б–∞ /var/www/naturephoto/data/www/nature-photographing.com/virus_delete

–Т —Д–∞–є–ї–µ vir.txt —Б–Њ–і–µ—А–ґ–Є—В—Б—П —Б–њ–Є—Б–Њ–Ї –Ј–∞—А–∞–ґ–µ–љ–љ—Л—Е —Д–∞–є–ї–Њ–≤ vir.txt

–Т —Н—В—Г –њ–∞–њ–Ї—Г –±—Г–і–µ–Љ –Ї–Њ–њ–Є—А–Њ–≤–∞—В—М –≤—Б–µ —Д–∞–є–ї—Л –њ–µ—А–µ–і —Г–і–∞–ї–µ–љ–Є–µ–Љ –≤–Є—А—Г—Б–∞ /var/tmp/delete

–Ф–ї—П —В–Њ–≥–Њ, —З—В–Њ–±—Л —Б–Ї—А–Є–њ—В –Њ—В—А–∞–±–Њ—В–∞–ї –њ—А–Њ–і–Њ–ї–ґ–Є—В–µ–ї—М–љ–Њ–µ –≤–µ—А–Љ—П —Г—Б—В–∞–љ–Њ–≤–Є–Љ –≤ —Д–∞–є–ї–µ

/var/www/naturephoto/data/php-bin/php.ini

–Ч–љ–∞—З–µ–љ–Є–µ max_execution_time = "300000"

–Ч–∞—В–µ–Љ –љ–µ –Ј–∞–±—Л—В—М –≤–µ—А–љ—Г—В—М –љ–∞–Ј–∞–і!

–Ґ–µ–њ–µ—А—М —Б–њ–Є—Б–Њ–Ї —Д–∞–є–ї–Њ–≤:

www/nature-photographing.com/virus_delete/delete-virus.php вАУ —Б–Њ–±—Б—В–≤–µ–љ–љ–Њ –њ—А–Њ—Е–Њ–і–Є—В—Б—П –њ–Њ –≤—Б–µ–Љ—Г —Б–њ–Є—Б–Ї—Г –Ј–∞—А–∞–ґ–µ–љ–љ—Л—Е —Д–∞–є–ї–Њ–≤ –Є–Ј —Б–њ–Є—Б–Ї–∞ vir.txt –Є —Г–і–∞–ї—П–µ—В –≤–Є—А—Г—Б—Л, –њ–µ—А–µ–і —В–µ–Љ –і–µ–ї–∞—П –Ї–Њ–њ–Є—О –Ј–∞—А–∞–ґ–µ–љ–љ–Њ–≥–Њ —Д–∞–є–ї–∞ –љ–∞ –≤—Б—П–Ї–Є–є —Б–ї—Г—З–∞–є.

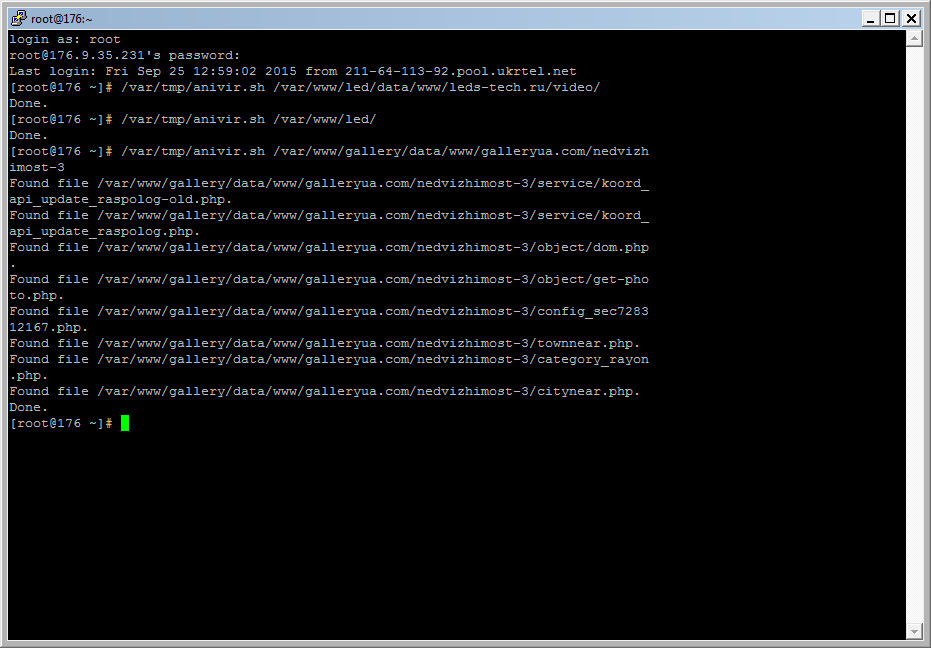

–Ю–±–љ–∞—А—Г–ґ–Є–ї–Є 25/09/2015:

–Я–Њ–Є—Б–Ї –≤–Є—А—Г—Б–Њ–≤ –љ–∞ —Б–∞–є—В–∞—Е

[14:13:33] Shanovniy VSV: Found file /var/www/led/data/www/leds-tech.ru/video-old-ver-2/add-news.php.

[14:14:10] andrush85-skype: –∞–≥–∞

[14:14:12] andrush85-skype: –њ–Њ—З–Є—Б—В–Є–≤ video-old-ver-2/add-news.php

[14:14:20] Shanovniy VSV: /var/tmp/anivir.sh /path –Ч–Э–Р–•–Ю–Ф–Ш–Ґ–ђ –¶–Х–Щ –Т–Ђ–†–£–°

[14:14:22] andrush85-skype: –±—Л–ї—М—И–µ –љ–µ–Љ–∞—Н?

[14:14:28] Shanovniy VSV: –Э–Ђ

[14:14:57] Shanovniy VSV: –і–µ path —И–ї—П—Е –і–µ —И—Г–Ї–∞—В–Є

[14:15:59] andrush85-skype: –Њ–Ї –∞ —П–Ї –Ј–∞–њ—Г—Б—В–Є—В–Є –і–ї—П –Ї–Њ–љ—Б–Њ–ї—Ц?

[14:16:15| –Ч–Љ—Ц–љ–µ–љ–Њ –≤ 14:16:30] Shanovniy VSV: /var/tmp/anivir.sh /path

[14:17:15] andrush85-skype: –≤—Ц–љ –±—Г–і–µ —В—Ц–ї—М–Ї–Є —И—Г–Ї–∞—В–Є –±–µ–Ј –ї—Ц–Ї—Г–≤–∞–љ–љ—Ц?

[14:17:22] Shanovniy VSV: —В–∞–Ї

[14:17:55] Shanovniy VSV: /var/tmp/anivir.sh /path clean - –≤–Є—В–Є—А–∞—Ф —В—Ц–ї—М–Ї–Є —З–∞—Б—В–Є–љ—Г –Ї–Њ–і—Г

[14:18:08] andrush85-skype: –Њ–Ї

[14:18:16 | –Ч–Љ—Ц–љ–µ–љ–Њ –≤ 14:18:53] andrush85-skype: –Њ–Ї

–њ–Њ –Ї–∞—В–∞–ї–Њ–≥—Г –њ–Њ–≤–љ—Ц—Б—В—О –Ј —Г—Б—Ц–Љ–∞ –≤–Ї–ї–∞–і–µ–љ–љ—П–Љ–Є

[14:19:08] andrush85-skype: –≤—Б–µ –≤–Є–≤–Њ–і–Є—В—М—Б—П —В—Ц–ї—М–Ї–Є –љ–∞ –Ї–Њ–љ—Б–Њ–ї—М?

[14:19:19] Shanovniy VSV: –Љ–Њ–ґ–љ–∞ –њ–µ—А–µ–љ–∞–њ—А–∞–≤–Є—В—М —Г —Д–∞–є–ї

/var/tmp/anivir.sh /var/www/led/data/www > ./res.txt

—Б—В–≤–Њ—А–Є—В—М –≤ –њ–Њ—В–Њ—З–љ–Њ–Љ—Г –Ї–∞—В–∞–ї–Њ–Ј—Ц —Д–∞–є–ї —А–µ–Ј.—В—Е—В —Ц –Ј–∞–њ–Є—И–µ –≤ –љ—М–Њ–≥–Њ —А–µ–Ј—Г–ї—М—В–∞—В, —П–Ї—Й–Њ —Д–∞–є–ї —Ф —В–Њ –њ–µ—А–µ–Ј–∞–њ–Є—И–µ –є–Њ–≥–Њ

[14:20:57] andrush85-skype: –Њ–Ї

[14:21:05] Shanovniy VSV: —И—Г–Ї–∞—Ф –ї–Є—И–µ –≤ –њ—Е–њ

[14:21:29] andrush85-skype: –∞ —В—А–µ–±–∞ –Љ–∞–±—Г–і—М —Ц –≤ .inc —И—Г–Ї–∞—В–Є

—З–Є —П–Ї—Л —В–∞–Љ —Й–µ –±—Г–≤–∞—О—В—М..

[14:21:44] Shanovniy VSV: –і–∞–≤–∞–є —В–Њ–і—Ц —Г –≤—Б–Є—Е

Shanovniy VSV: *

- –Ф–ї—П –Ї–Њ–Љ–Љ–µ–љ—В–Є—А–Њ–≤–∞–љ–Є—П –≤–Њ–є–і–Є—В–µ –Є–ї–Є –Ј–∞—А–µ–≥–Є—Б—В—А–Є—А—Г–є—В–µ—Б—М